انظمة التشغيل التي يستخدمها الهاكرز

يمتلك الهاكر نظام التشغيل الخاص بهم مع العديد من أدوات القرصنة وأدوات التكسير وفك التشفير

تم تجهيز أنظمة التشغيل هذه بأقوى أدوات القرصنة من مجموعات قراصنة معروفة وشركات الهاكر أخلاقية.

يتم استخدام أفضل 10 أنظمة تشغيل من قبل الهاكرز .

يتم تحديث الأدوات الموجودة ضمن أفضل أنظمة تشغيل القراصنة هذه وهي جاهزة لمساعدتك على أن تصبح مخترقًا حقيقيًا ، واختبار اختراق.

1. كالي لينكس

Kali Linux هو مشروع مفتوح المصدر يتم دعمه وتمويله من قبل Offensive Security ، وهو مزود للتدريب على أمن المعلومات على مستوى عالمي وخدمات اختبار الاختراق.

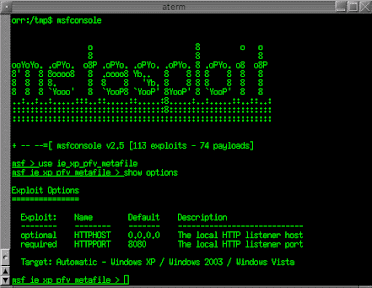

بالإضافة إلى Kali Linux ، تحتفظ Offensive Security أيضًا بقاعدة بيانات Exploit والدورة التدريبي

ة المجانية على الإنترنت ، Metasploit Unleashed2. Linux BackBox

BackBox هو أكثر من نظام تشغيل ،

إنه مشروع مجتمع مفتوح المصدر يهدف إلى تعزيز ثقافة الأمن في بيئة تكنولوجيا المعلومات وإسهامها في جعلها أفضل وأكثر أمانًا.

كل هذا باستخدام برمجيات مفتوحة المصدر حصرية من خلال إظهار إمكانات وقوة الاختراق

3. باك تراك لينكس

يمتد تطور BackTrack لسنوات عديدة من التطوير ، واختبارات الاختراق ، والمساعدة غير المسبوقة من مجتمع الأمان.

بدأت BackTrack في الأصل بإصدارات سابقة من توزيعات Linux الحية التي تسمى Whoppix و IWHAX و Auditor.

عندما تم تطوير BackTrack ، تم تصميمه ليكون قرصًا مضغوطًا مباشرًا للقرصنة يستخدم في عمليات تدقيق الأمان وتم تصميمه خصيصًا لعدم ترك أي بقايا لنفسه على الكمبيوتر المحمول.

وقد توسعت منذ ذلك الحين لتصبح أكثر أطر اختبار الاختراق انتشارًا في الوجود وتستخدم من قبل المجتمع الأمني في جميع أنحاء العالم.

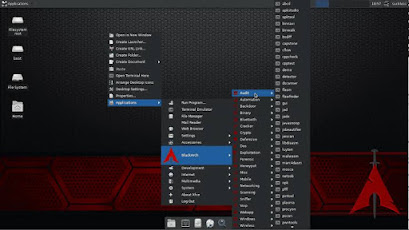

4. BlackArch Linux

BlackArch Linux هو توزيع اختبار الاختراق القائم على Arch Linux لمختبري الاختراق والباحثين في مجال الأمن.

يحتوي المستودع على 1629 أداة.

يمكنك تثبيت الأدوات بشكل فردي أو في مجموعات. يتوافق BlackArch Linux مع عمليات تثبيت Arch الحالية.

لمزيد من المعلومات ، راجع تعليمات التثبيت.

5. ديفت لينكس

DEFT (اختصار لـ Digital Evidence & Forensics Toolkit) هو توزيع تم إجراؤه من أجل حماية للكمبيوتر ،

لغرض التشغيل المباشر على أنظمة دون العبث أو إتلاف الأجهزة (الأقراص الصلبة ، محرك الأقراص ، إلخ ...)

متصل بالكمبيوتر حيث تتم عملية التمهيد.

يعتمد نظام DEFT على جنو لينكس ،

يمكن تشغيله مباشرة (عبر DVDROM أو USB pendrive) أو تثبيته أو تشغيله كجهاز افتراضي على VMware أو Virtualbox.

موظفو DEFT LXDE كبيئة سطح مكتب و WINE لتنفيذ أدوات Windows في Linux.

6. Nst Network Security Tools

NST هو محرك أقراص فلاش USB / DVD مباشر قابل للتشغيل من ISO يعتمد على Fedora Linux.

تم تصميم مجموعة الأدوات لتوفير سهولة الوصول إلى أفضل تطبيقات أمان الشبكة مفتوحة المصدر من أفضل الأنواع ، وينبغي تشغيلها على معظم أنظمة x86_64.

كان الهدف الرئيسي من تطوير مجموعة الأدوات هذه هو تزويد محترف الأمان ومسؤول الشبكة بمجموعة شاملة من أدوات أمان الشبكة مفتوحة المصدر.

معظم الأدوات المنشورة في المقالة: أفضل 125 أداة أمان بواسطة INSECURE.ORG متوفرة في مجموعة الأدوات.

يتم توفير واجهة مستخدم ويب متقدمة (WUI) لإدارة النظام / الشبكة ، والملاحة ، والأتمتة ، ومراقبة الشبكة ، وتحديد الموقع الجغرافي للمضيف ، وتحليل الشبكة وتكوين العديد من تطبيقات الشبكة والأمان الموجودة في توزيع NST.

في العالم الافتراضي ، يمكن استخدام NST كأداة للتحقق من صحة تحليل أمان الشبكة ومراقبتها على الخوادم الافتراضية للمؤسسات التي تستضيف أجهزة افتراضية.

_________________________

اختراق فايسبوك

ردحذفVideoslots - Videoslots - videoslots.cc

ردحذفVideoslots is the place youtube to mp3 converter samsung to watch videoslots.cc for free in HD. The website is developed by Relax Gaming and features over 600+ HTML5 video slots and